Resumo

- A Steam removeu o jogo PirateFi de sua loja após descobrir que ele foi projetado para roubar dados dos jogadores, utilizando o malware Vidar, que coleta senhas e outros dados sensíveis.

- Como foi desenvolvido a partir do template Easy Survival RPG, crackers adaptaram o jogo facilmente sem a necessidade de criar um do zero.

- Análises de segurança sugerem que o malware pode ter origem na Rússia, mas a identidade dos responsáveis pelo jogo ainda é desconhecida.

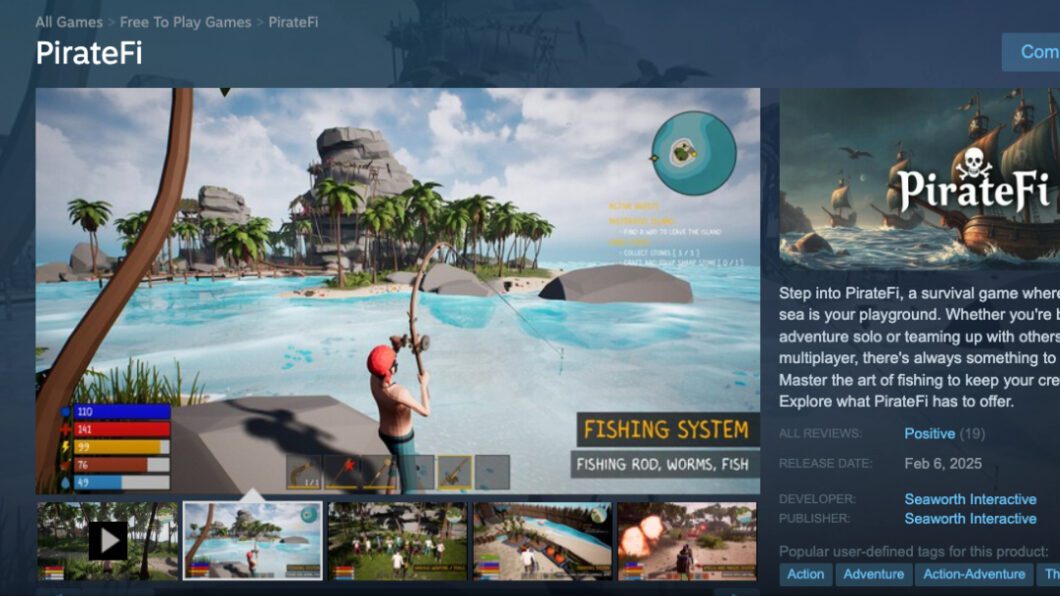

A Steam removeu da sua loja um jogo feito exclusivamente para roubar dados dos jogadores. O PirateFi (nome sugestivo) foi desenvolvido a partir do Easy Survival RPG, uma espécie de template licenciada para criação de jogos. Os crackers que desenvolveram o PirateFi colocaram um malware no jogo capaz de monitorar quase toda atividade do jogador.

Como funcionava o PirateFi e seu malware?

Junto da instalação do jogo havia um malware conhecido como Vidar. Esse código malicioso já foi usado em outros ataques, como na tentativa de roubar dados do site de reservas de hotéis Booking e em anúncios falsos do Google.

O Vidar é um malware do tipo infostealer (ladrão de informações). A versão usada no PirateFi roubava, entre outros dados, senhas do recurso de preenchimento automático de navegadores, cookies de sessão, histórico de navegação, dados de carteira de criptomoedas, capturas de telas, arquivos do PC e códigos de autenticação de dois fatores.

Marius Genheimer, da empresa de segurança Secuinfra Falcon Team, explica que o malware é extremamente popular, vendido no modelo Malware-as-a-Service (MaaS). Isso permite que qualquer usuário adquira o programa. Esse acesso fácil dificulta a identificação do grupo responsável pelo jogo.

Porém, uma análise da Secuinfra Falcon Team mostrou que amostras do Vidar usado no PirateFi foram encontradas em um repositório do VirusTotal, sendo que o uploader foi aparentemente um gamer na Rússia. Outras amostras foram achadas no SteamDB e na base de malwares da empresa.

Como os crackers desenvolveram um jogo para roubar dados?

O PirateFi é criado a partir de um jogo template. Sendo assim, os crackers não precisaram desenvolver um game do zero. Bastou adquirir a licença do Easy Survival RPG e fazer as adaptações necessárias.

Esses pequenos ajustes davam o mínimo de credibilidade ao PirateFi, já que liberar só o Easy Survival RPG cru na Steam seria problemático. Primeiro que não atrairia os gamers, que poderiam perceber algo suspeito. Segundo que o uso indevido da licença poderia derrubar o jogo.

A Seaworth Interactive, que aparecia como desenvolvedora do PirateFi, não possui nenhuma presença online (como site ou GitHub). Ela tinha uma conta no X que foi apagada recentemente. O link na bio do X era a página do jogo na Steam.

Com informações de TechCrunch (1 e 2) e DarkTrace

Hackers escondem malware em jogo da Steam para roubar senhas